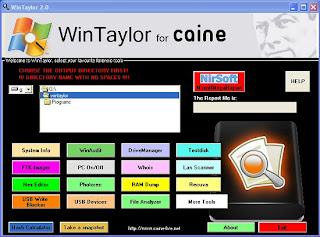

A primeira delas serve como um petisco para o lançamento do CAINE 2.0. Trata-se da mais nova versão do WinTaylor, a interface montada pelo CAINE para resposta a incidentes. O novo WinTaylor não é apenas um conjunto com novas versões dos utilitários, ele foi totalmente renovado na interface (que está mais fácil de usar do que a anterior, segundo o site) , funcionalidades e conjunto de ferramentas.

A outra novidade apareceu documentada ainda hoje no blog do Sandro Suffert. Trata-se da primeira distribuição Linux no estilo máquina virtual dedicada especificamente à Forense de Malware, chamada de Remnux. Segundo o site do autor, a distribuição contém:

- Analise de malware em Flash: swftools, flasm, flare

- Analise de bots IRC: IRC server (Inspire IRCd) e client (Irssi).

- Monitoramento de rede: Wireshark, Honeyd, INetSim, fakedns e fakesmtp scripts, NetCat

- Desobfuscação de JavaScript: Firefox com Firebug, NoScript e JavaScript Deobfuscator extensions, Rhino debugger, 2 versões do patched SpiderMonkey, Windows Script Decoder, Jsunpack-n

- Tratamento de malware de web no laboratório: TinyHTTPd, Paros proxy

- Analisando shellcode: gdb, objdump, Radare (hex editor+disassembler), shellcode2exe

- Tratando com executáveis protegidos: upx, packerid, bytehist, xorsearch, TRiD

- Análise de PDF malicioso: Dider’s PDF tools, Origami framework, Jsunpack-n, pdftk

- Memory forensics: Volatility Framework e plugins de malwares.

- Outros utilitários: unzip, strings, ssdeep, feh image viewer, SciTE text editor, OpenSSH server

Alguém já baixou e testou ? Comentários ?

Até o próximo post !