Criado e mantido pela equipe da e-fense (liderada por Drew Farrel), o Helix 2.0 (chamado de Helix3) é baseado no Ubuntu e conta com uma parte destinada à Resposta de Incidentes, em Windows. Em relação aos itens curriqueiros, o Helix está em excelente forma: o desktop é baseado no Gnome, limpo, menus bem montados e revisados, sem itens desnecessários; Firefox como browser, OpenOffice na parte de software para relatórios (office). Tudo indo muito bem ...

Entretanto, nem tudo são flores nessa nova versão. Algumas pequenas coisas ficaram de fora, e apesar de serem pequenas, demonstram que não houve tanto cuidado na montagem da nova versão, pelo menos o cuidado de portar alguns bons detalhes da versão anterior. O log do shell não é mais automático, os "alias" não funcionam mais e mesmo coisas simples, como o esquema de cores do ls, agora é preto e branco e olhe lá ... Como eu disse antes, são apenas detalhes, mas que facilitavam bastante a vida.

Fora dos pequenos detalhes está a documentação. Ela não está coerente com o que percebi, na prática. Vários utilitários não estão mais instalados no Helix, e no entanto nada ficou indicado na documentação (por ex: Air, sdd, mac-robber, magicrescue, fatback e outros). Por outro lado, há também novos utilitários não documentados (ntfsundelete, arping, regtool, e outros).

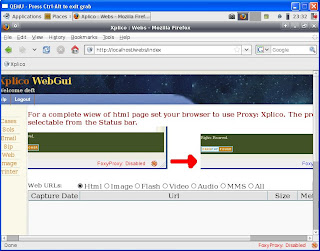

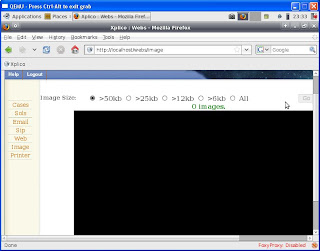

Bem, reclamações a parte (e devidas, afinal, o Helix precisa manter a sua posição de melhor ferramenta forense com distribuição livre), o Helix é um dos melhores e mais completos ambientes para trabalharmos. Contém utilitários e ferramentas para praticamente todos os tipos de investigação e análise, incluindo forense de memória, de browser e de rede. Também disponibiliza ferramentas de aquisição de imagem nos formatos mais utilizados atualmente.

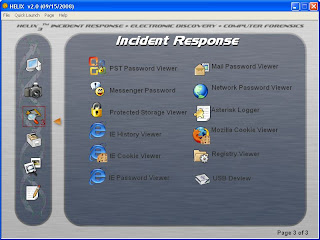

Resposta a Incidentes

Algo que faz esse live cd ainda mais útil é a sua parte dedicada à Resposta a Incidentes. Baseada em Windows, ela contém diversos utilitários que permitem fazer levantamentos de importantes informações. Possui tanto ferramentas usadas em conjunto (caso do WFT) como aquelas usadas isoladamente (diversas da Foundstone, SysInternals - agora Microsoft, etc).

Pontos Positivos

- Boa documentação

- Interface para Resposta a Incidentes

- Muitos utilitários

Pontos Negativos

- Ausência de ferramentas mais novas (PTK, por exemplo)

- Poucas atualizações (não são frequentes)

- Está migrando para opção de suporte pago

Comentários ???

Até o próximo post !!!